Sin duda la digitalización del mundo ha traído muchos beneficios a la sociedad, pero no todo es un campo de rosas. Las amenazas cibernéticas son el pan de cada día en estos tiempos y suceden en mayor proporción a la que uno se puede imaginar de primeras. El phishing es un ejemplo de ataque común con el que seguramente nos encontremos alguna vez y para el que debemos estar preparados.

A día de hoy todos los ciudadanos tenemos información sensible almacenada en la nube, desde datos médicos hasta bancarios. También es muy posible que si trabajamos en un sector donde se utilicen ordenadores como herramienta de trabajo tengamos información confidencial tanto personal como de la propia empresa en la red.

La filtración de datos hacia las manos equivocadas pueden repercutir en chantajes o incluso la suplantación de identidad, y esto puede ser utilizado por los piratas informáticos para llenarse los bolsillos de dinero o sabotear la reputación de su víctima.

Las grandes empresas y entidades en las que confiamos para guardar nuestra información sensible invierten ingentes cantidades de dinero en la ciberseguridad de sus servicios. Por eso los hackers suelen recurrir a la ingeniería social para el robo de credenciales e información.

Para navegar seguros en red es de vital importancia saber que la puerta de acceso más sencilla para un ciberdelincuente somos nosotros mismos, engañados mediante la suplantación de una entidad conocida y de confianza.

Qué es un ataque de phishing

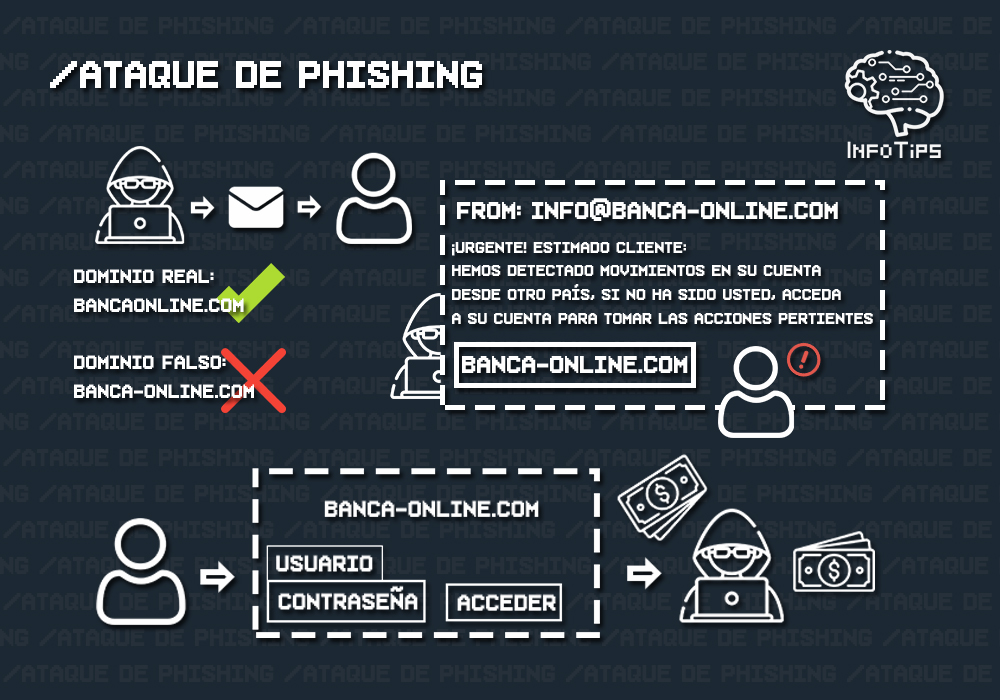

Phishing significa del inglés suplantación de identidad. En informática un ataque de phishing es aquel en el que los ciberdelincuentes tienen como objetivo engañar al usuario para que este le de el acceso al sistema. El atacante se hace pasar por una entidad de confianza y contacta con la víctima pidiéndole que realice una acción, generalmente de carácter urgente, lo que suele provocar que la víctima no verifique quien le está contactando exactamente y sea engañado.

Un escenario de phishing puede ser una entidad bancaria que nos contacta por correo advirtiendo de que se ha detectado un movimiento que indica que nos podrían haber robado los datos de la tarjeta de crédito. En el mail nos viene un enlace para acceder a la web del banco para tomar acciones frente a esto.

Tecleamos nuestro usuario y clave de acceso al banco y, al momento de darle click en «Acceder», le acabamos de regalar nuestras credenciales de acceso a nuestra cuenta bancaria a un ciberdelincuente.

Durante el proceso hemos cometido el gran error de no verificar que la entidad que nos contacta sea verdaderamente nuestro banco, quizás impulsado por la urgencia que nos hace actuar apresuradamente ante este escenario.

Dónde podemos estar en peligro

Aunque en el ejemplo de arriba hayamos visto un ejemplo de ataque de phishing para robar credenciales desde un mail, hay que recalcar que no se reduce sólo a eso. En esencia los phishing buscan engañar al usuario para realizar una acción, y esto se puede manifestar por más medios que un mail, y con más objetivos que robar credenciales.

El canal principal para ataques de phishing son los emails, ya que proporcionan más opciones para organizar el ataque. Se pueden tanto mandar enlaces que redireccionan a webs fraudulentas como adjuntar archivos que contengan malware. Una vez descargamos un archivo con malware, son múltiples las malas prácticas que los ciberdelincuentes pueden hacer en nuestro dispositivo infectado, o incluso nuestra red local. Un ejemplo de esto puede ser el virus Follina, que explotaba una vulnerabilidad que permitía inyectar código a través de la herramienta de diagnóstico de Windows al abrir archivos de office corruptos.

También es posible que alguna vez nos hayamos encontrado con un SMS de una app que nos solicita realizar una acción a través de un link o una empresa de paquetería que nos pregunta por datos para la recepción de un pedido que no hemos hecho. Esto es conocido como Smishing, y básicamente es un ataque de phishing por medio de mensajería móvil.

Los phishing vía email son menos frecuentes en el ámbito personal, pero están a la orden del día en el ámbito laboral. Mientras que el smishing es bastante común en el ámbito personal, y es especialmente peligroso si el SMS fraudulento coincide, por azar, con uno legítimo al que estamos esperando.

La tercera y última forma de phishing es el Vishing. En las prácticas de vishing recibiremos una llamada telefónica del phiser, que asegurará ser una entidad de confianza y nos llama para tratar un tema que requiere de nuestra acción e interés. Son múltiples las técnicas que se pueden hacer mediante vishing, aunque las más comunes son dos:

- Soporte técnico de Microsoft o una empresa de antivirus, nos llamarán porque «han detectado en su sistema que nuestro ordenador tiene un virus y nos van a dar los pasos para mitigarlo».

- Operario de entidad bancaria que llaman preguntando por una irregularidad en nuestra cuenta bancaria.

Generalmente el atacante nos pide instalar una aplicación de control remoto, como TeamViewer, seguido de unos pasos que nos pedirán seguir a través de la llamada. El resultado final es el secuestro de tu ordenador por parte del estafador (ransomware).

Spoofing y spear phishing

Una campaña de phishing convencional suele resultar poco efectiva desde el punto de vista de los phishers. Atacan a personas aleatorias con mensajes también aleatorios, buscando que de casualidad el mensaje fraudulento pueda parecer creíble por parte de una fracción de las posibles víctimas. En estos tipos de phishing la finalidad del atacante suele ser el robo de dinero.

Por otra parte, existe el spear phishing, que se diferencia del phishing convencional por ser dirigido a una víctima u organización concreta. En este caso y como es de esperar, la probabilidad de éxito por parte del atacante es mayor, pues conoce datos específicos con los que puede personalizar su plantilla de mensaje fraudulento.

Otra técnica muy temible es el spoofing, que se parece en gran medida al phishing. El spoofing consiste en varias técnicas que permiten al atacante usurpar la identidad de una fuente de confianza, haciendo que el truco de ingeniería social sea aún más efectivo. La única manera de ver las irregularidades que diferencian estos correos falsificados de los legítimos es analizando las cabeceras del mail.

Cómo protegerse de ataques de phishing

Para protegerse de sufrir un ataque de phishing lo primero que debemos hacer es estar alerta en todo momento cuando recibamos una notificación por parte de cualquier fuente que nos solicite realizar una acción. En especial cuando no es previsible que dicha fuente contacte con nosotros.

Por ejemplo, es totalmente previsible que nos llegue un email de confirmación de pedido tras hacer una compra online. Pero sería muy sospechoso recibir un mail de este tipo si no hemos comprado nada recientemente.

Si el contacto que recibimos no es esperado por nuestra parte, debemos inspeccionar el remitente y el contenido que nos envía. Hay que prestar atención y leer todo de manera concienzuda, ya que las lecturas rápidas son las responsables de hacernos caer en estas estafas.

Puede ser que tras analizar el correo veamos que la fuente parece totalmente legítima, pero no nos cuadra el contenido del mensaje o la acción que se nos solicita hacer. Este sería un caso de spoofing. El tercer paso y la forma infalible de no ser víctima de phishing es verificar los procesos de las fuentes de confianza. Podemos desde realizar búsquedas en internet hasta llamar a un agente de confianza.

Si llamamos a un agente, pongamos por ejemplo del banco, le explicaremos lo que nos ha sucedido y:

- Si el email/SMS recibido y la acción que te plantea hacer concuerda efectivamente con la operativa del banco.

- Si nos puede verificar de manera efectiva si debemos realizar las acciones detalladas en el mail.

Cómo analizar las cabeceras de un email

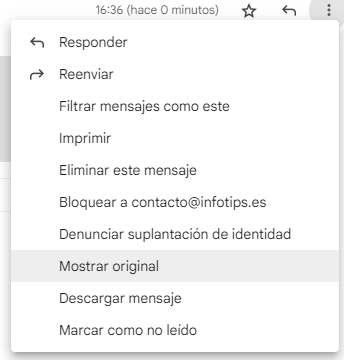

Los phishings son detectables haciendo una investigación del contenido de correo. Para casos de spoofing, la única forma de detectar que el correo es malicioso es investigando las cabeceras del correo.

Las cabeceras son el formato en crudo del correo, donde se puede consultar absolutamente toda la información del mail, tanto la visible como la que va por detrás. La forma de acceder a las cabeceras cambia en función del agente de correo que utilices, en el caso de Gmail, con click en los tres puntos > Mostrar original.

De entre la múltiple información que se puede extraer del correo, los registros que nos interesan para confirmar la veracidad de la fuente son SPF, DKIM y DMARC. Para ayudarnos podemos copiar y pegar las caberceras en MessageHeader, que es la herramienta oficial de Google para el análisis de cabeceras.

Si la fuente es legítima nos encontraremos con que los tres registros aparecen con el estado «PASS» mientras que si estamos ante una suplantación de identidad sería «FAIL».

Este método es el definitivo para defenderse de ataques de spoofing, y junto con los demás consejos dados en esta entrada, puedes afrontar las comunicaciones vía internet con mayor confianza y seguridad para tus datos.

Deja una respuesta