Desde que la web se dio a conocer al mundo no ha hecho más que crecer en utilidad y popularidad. Es fuente de conocimiento y entretenimiento a partes iguales, además de conectar a todo el mundo con una sencillez que años atrás pareciera inimaginable.

Esto conlleva un gran punto en contra: Estamos tan conectados como expuestos. Todo el mundo hoy en día ha escuchado conceptos como «hacker» o «virus informático» y las teorías disparatadas que sueltan a voces los señores de la mesa de al lado en el bar al respecto.

Lo cierto es que al estar conectados y expuestos a fuentes que hacen mal uso de Internet, un usuario corriente puede quedar expuesto a fraudes, estafas o llenar su PC de virus, con los múltiples inconvenientes que esto conlleva.

En este artículo repasaremos de una vez por todas las bases para movernos seguros por Internet.

Cifrado extremo a extremo (HTTPS)La forma de movernos seguramente en internet

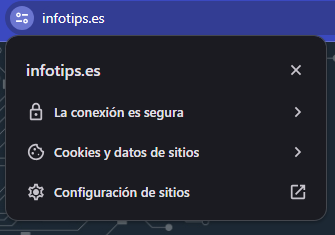

¿Te has fijado alguna vez en el candado que hay arriba en la barra de buscador? Pues es un elemento de seguridad muy importante para los usuarios. Y es que para que podamos disfrutar de los contenidos que nos brinda Internet se requiere de un protocolo que nos entrega la información de las páginas web desde el servidor hasta nuestro ordenador.

Para ello se utiliza el HTTP (Hypertext Transfer Protocol), pero, falta la «S». Y es que un problema del antiguo protocolo HTTP es que permite a terceros acceder a la información que fluye entre el servidor y nuestro ordenador.

Con la creación del HTTPS (refiriéndose la «S» a secure) los datos viajan de forma cifrada entre el cliente y el servidor. Esto quiere decir que cada formulario de inicio de sesión, chat o datos de tarjeta de crédito de una tienda online sólo serán legibles para cliente y servidor.

Es por esto que cada vez que requieras de compartir datos de cierta sensibilidad en una web compruebes que esta usa el protocolo HTTPS.

Ingeniería socialLa principal vulnerabilidad somos nosotros mismos

Para los cibercriminales, el fin justifica los medios. Si bien explotar vulnerabilidades informáticas requiere tener un amplio conocimiento técnico por lo general, esto no resulta una barrera para la mayoría de cibercriminales de menor categoría.

Una opción mucho mas asequible para los atacantes de conseguir algún tipo de información comprometida sobre los usuarios de internet es mediante el uso de la denominada ingeniería social, que básicamente viene a ser el empleo de estafas para robar información. En este tipo de técnicas, nosotros mismos como usuarios somos la vulnerabilidad al ser engañados por los ciberdelincuentes para darles nuestra información.

Para protegernos de estas estafas que habitan en Internet es importante conocer los procesos, verificar los contactos e incluso preguntar a las entidades por la legitimidad de la comunicación que se ha recibido.

Gestión de contraseñasCómo hacer contraseñas seguras y gestionarlas cómodamente

Las contraseñas son a nuestras cuentas en Internet lo que las llaves son para las puertas de nuestras propiedades. Es lógico pensar entonces que no es buena idea tener la misma llave para todo, ni que las llaves que poseemos sean excesivamente básicas.

Uno de los métodos más comunes para romper contraseñas es mediante el uso de la fuerza bruta (ataques Brute Force) donde se utiliza software capaz de probar una gran cantidad de contraseñas por segundo. Si bien la mayoría de páginas de inicio de sesión limitan la cantidad de intentos de acceso para protegerse de ataques de fuerza bruta no está demás tener de por sí una contraseña segura, diferente para cada cuenta o servicio y bien guardas/ administradas. Para ello, a continuación veremos 3 claves para lograr nuestro objetivo:

- Es posible comprobar la fuerza de nuestras contraseñas con herramientas online como el Password Checker de Kaspersky. No tengas miedo de utilizar esta herramienta, a parte de ser un gran distribuidor de productos de ciberseguridad. Kaspersky no almacena las contraseñas que pruebes, pues esta herramienta funciona en tiempo real sin mandar peticiones al servidor. Esto significa que lo que teclees no va a circular fuera de tu propio ordenador.

- Aprovéchate del lenguaje y utiliza la «Ñ» para crear tus contraseñas. La inmensa mayoría de los softwares están codificados en inglés y no integran caracteres especiales fuera del teclado inglés. Esta es la medida de seguridad para crear contraseñas con mejor balance facilidad-efectividad.

- Utiliza un gestor de contraseñas. Estos gestores te permiten almacenar todas tus contraseñas en un único lugar. Se desbloquean a partir de una única contraseña maestra, en la que emplearemos toda la complejidad que podamos y será la única que debemos recordar. Si te interesa aprender a integrar un gestor de contraseñas de calidad tenemos un artículo sobre ello aquí.

Cuidado con las redes WiFiNo te conectes a las que no son de confianza

Las redes WiFi son nuestro punto de enlace con internet. Toda la información que empleamos en internet sale y entra a nuestros móviles y ordenadores a través de los router WiFi.

Existen diversas herramientas para analizar el tráfico de una red WiFi, y además el administrador de la misma puede tomar total control sobre lo que sucede en su red. Por esta razón es preciso tomar conciencia de las redes en la que nos conectamos, la seguridad de nuestros datos depende tanto del propietario de la red WiFi como de los demás usuarios conectados a la misma.

Es por esto que siempre existe cierto riesgo a la hora de conectarse a una red pública. No por ello debería ser prohibitivo hacerlo, pero nunca está demás conocer el riesgo.

Aunque un apunte importante respecto este tema es: Comprobar que nos conectamos al WiFi correcto. Es probable que, por ejemplo, en una cafetería, nos encontremos con dos redes WiFi del propio local. Esto es normal si el router de la cafetería está configurado permitir el acceso a las bandas de 2,4 y 5GHz. Pero también cabe la posibilidad de que alguien pretenda suplantar la red pública original para controlar los inputs que mandamos a internet(formularios de inicio de sesión, por ejemplo).

Así que para conectarse a una red pública hay que, primero, cerciorarse de que estamos conectados a la red correcta. Y en segundo lugar, tener en cuenta que ni aún en la red correcta estamos 100% a salvo. Por esto no es recomendable utilizar una red publica si la información que vamos a manejar es de carácter sensible.

Que no te den pereza las actualizacionesLa constante carrera de la ciberseguridad

Otra vez me toca actualizar el dispositivo, tengo que reiniciar el equipo, pierdo tiempo y además nunca veo cambios visibles que hagan merecer la pena tomarse la molestia. Este es por lo general el pensamiento que nos ronda la cabeza cada vez que se nos plantea hacer una actualización en sistemas de cualquier tipo.

Y es que la mayoría de actualizaciones de sistema se centran en mejorar la salud general de nuestros dispositivos. Fuera de lo que alcanzamos a ver, tras cada actualización de sistema los dispositivos son más fluidos y van corrigiendo fallas que pudieran haber en su código previamente.

Pero la razón por la que mencionamos las actualizaciones en materia de ciberseguridad es porque precisamente una de las cosas que hacen dichas actualizaciones es tapar agujeros de seguridad que se van descubriendo.

Es inaceptable para la reputación de las grandes compañías permitir que sus usuarios sean vulnerados por sus propios dispositivos. Cuando un nuevo aparato sale al mercado, con nuevas tecnologías y nuevas versiones de software, es común que posean fallas de seguridad. Y aunque algunas de ellas puedan ser resueltas previo al lanzamiento del dispositivo, la prueba final de seguridad se produce cuando cualquiera pueda tener acceso al él.

Conocedoras de las nuevas fallas de seguridad que van surgiendo, las marcas luchan por buscar remedios a los nuevos problemas conocidos mediante actualizaciones de sistema. De esta forma, tu seguridad y su reputación se mantienen a salvo. Todos ganamos.

Sé consciente de lo que está pasandoNo está demás un poco de inmersión en el mundillo

Todo lo mencionado previamente en este artículo puede ser efectivo a día de hoy, pero mañana nadie sabe. Nuestros datos y la información general posee una importancia capital a día de hoy, y motivados por ello, los cibercriminales avanzan en su materia mientras los expertos de la ciberseguridad tratan de frenar las nuevas formas de ataque emergentes.

Es importante como usuarios de internet, ya que somos un importante punto débil de seguridad, que llevemos aunque sea un leve seguimiento de como protegernos en internet. Y así jamás arrepentirnos de lo que pueda pasar.

En InfoTips siempre tendrás a mano valiosa información para los usuarios finales de Internet sobre el buen y eficiente uso de la informática. Así que eres bienvenid@ 😉

Deja una respuesta